Rendi la tua tecnologia sicura by design

Cybersecurity industriale per proteggere operazioni, garantire la safety e assicurare continuità.

In qualità di produttore di soluzioni per l’automazione industriale – che si tratti di PLC, SCADA o sistemi embedded – sei sempre più chiamato a garantire che i tuoi prodotti siano sicuri by design. La sicurezza non è più solo una funzionalità: è un requisito essenziale. Dalle risposte alle gare d’appalto fino alle certificazioni di prodotto, i tuoi team di ingegneria e cybersecurity sono sempre più coinvolti in discussioni che in passato si fermavano alla semplice conformità.

Nel frattempo, ti trovi a gestire una combinazione di piattaforme legacy e dispositivi di nuova generazione, cercando di mantenere credibilità agli occhi di system integrator, OEM e clienti operanti nelle infrastrutture critiche.

- Soddisfare i nuovi requisiti di sicurezza nelle gare d’appalto pubbliche e private

Proteggere le linee di prodotto legacy e moderne

- Dimostrare affidabilità a clienti OEM e system integrator

OT Cybersecurity Evaluation

#Security_Assessment #OT_Cyber_Risk_Evaluation #Mitigation_Implementation

Anche se non operi direttamente negli impianti, è essenziale che i tuoi ambienti di sviluppo e i laboratori di test e integrazione rispettino le best practice della sicurezza OT. Attraverso una gap analysis e una valutazione dei rischi, puoi individuare eventuali vulnerabilità nei processi di progettazione, collaudo o supporto dei tuoi prodotti.

L’obiettivo? Dimostrare ai clienti che applichi gli stessi standard di sicurezza che raccomandi a loro – e che sei pronto ad agire con misure correttive quando necessario.

Adversary Services

#Penetration_Testing #Reverse_Engineering #SAST_DAST #Component_Evaluation

Qui si passa all’azione concreta. Penetration test, reverse engineering, SAST e DAST non sono più attività facoltative: diventano requisiti sempre più frequenti per ottenere certificazioni o partecipare a gare d’appalto.

La valutazione approfondita dei componenti è essenziale: ti permette di dimostrare che il firmware, i protocolli di comunicazione e la logica di controllo siano robusti e resilienti – prima che a scoprirne eventuali vulnerabilità siano un cliente o un auditor esterno, nel momento peggiore.

Incident Response

#Incident_Response_Readiness #Compromise_Assessment

Quando una vulnerabilità nei tuoi prodotti viene sfruttata, devi reagire in fretta – e non solo all’interno della tua azienda. Serve coordinamento con clienti e autorità.

Questi servizi ti aiutano a sviluppare la prontezza operativa necessaria per rilevare il problema, valutarne l’impatto e gestire una risposta strutturata. La risposta agli incidenti non serve solo a proteggere te stesso, ma anche tutti coloro che si affidano alla tua tecnologia ogni giorno.

Consulting / GRC

#OT_VCISO #OT_Tender_Support

A volte serve una guida strategica. Che si tratti di prepararsi per una gara d’appalto con requisiti di conformità alla IEC 62443-4-1, oppure di strutturare una policy di sviluppo sicuro in grado di ispirare fiducia nei clienti, il supporto di un profilo come un VCISO può fare la differenza.

Ti garantisce struttura, credibilità e continuità, soprattutto quando la governance deve essere estesa a più team di prodotto o a sedi distribuite a livello internazionale.

OT Security Training

#OT_Fundamentals #OT_Advanced #Other_Training

Sviluppare per ambienti OT senza conoscerne a fondo le dinamiche operative può introdurre rischi significativi. Questi percorsi formativi servono ad allineare sviluppatori e ingegneri sulle peculiarità della sicurezza OT, andando oltre la semplice prospettiva IT.

Un supporto prezioso soprattutto per i nuovi membri del team o per chi deve prepararsi all’arrivo di nuovi framework normativi, come il Cyber Resilience Act o la Direttiva NIS2.

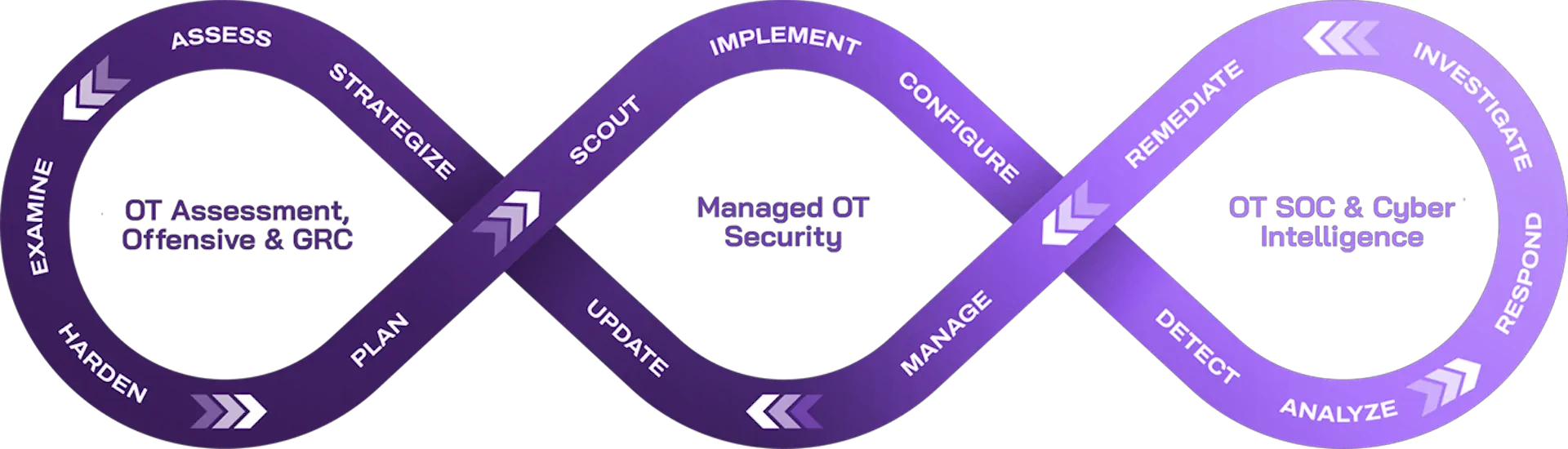

Managed OT Security

#Digital_Twin

Qui il focus è sulla simulazione, non sulla messa in produzione. La soluzione di digital twin è uno strumento potente perché consente di testare il comportamento del prodotto in ambienti virtuali altamente realistici, simulando scenari di attacco concreti. In questo modo è possibile individuare vulnerabilità già in fase di progettazione e dimostrare la resilienza del sistema ai clienti, con il supporto di dati oggettivi.

Un approccio strategico che rafforza sia le attività di ricerca e sviluppo, sia il posizionamento commerciale.

Cyber Threat Intelligence

#OT_CTI

Sapere cosa accade nel mondo non basta: devi conoscere le minacce specifiche del tuo settore. La Cyber Threat Intelligence ti offre accesso a informazioni concrete su vulnerabilità attivamente sfruttate, credenziali compromesse e perfino conversazioni sul dark web che riguardano i tuoi dispositivi.

Un vantaggio strategico che ti permette di dare priorità alle patch, gestire le disclosure in modo strutturato e integrare rapidamente i miglioramenti nel ciclo di vita del prodotto.

Perché Y Cyber

Servizi progettati su misura, pensati per rispondere alle esigenze concrete dei vendor di prodotti OT

Supporto nella conformità ai requisiti di sicurezza richiesti dai clienti e nell’allineamento agli standard come l’IEC 62443-4-1

Validazione di compatibilità e linee guida per l’integrazione, per migliorare la collaborazione con OEM e system integrator

Intelligence mirata sulle minacce, utile per rafforzare lo sviluppo sicuro dei prodotti e comunicare in modo efficace con i clienti